Como combater cinco falhas comuns de Segurança em TI

Organizaçãoes Devem Estar Preparadas para Enfrentar Ameaças de Segurança cada vez Mais Ousadas

A Quest Software identifica as seguintes cinco

principais ameaças à segurança e oferece um conjunto de soluções para

saná-las:

1. Privilégio interno excessivo - tratando dessa questão, os

administradores de sistema com acesso completo aos servidores e dados,

podem representar uma enorme ameaça interna caso um dia se voltem contra

a empresa. Da mesma forma, todos os componentes da organização (desde

os administradores até os executivos), representam uma ameaça para a

segurança e os dados se mantêm com os direitos de acesso excessivo após

mudar de posição ou assumir diferentes papéis.

2. O acesso de terceiros - a partir do momento em que for concedido aos

parceiros e outros terceiros, o acesso adequado aos dados passa a

apresentar uma certa preocupação. Os dados armazenados na nuvem podem

ser localizados em todo o país ou no exterior, ou localizar-se em

servidores físicos pertencentes a um único fornecedor, mas alojados em

instalações pertencentes a qualquer número de centros de dados. Os

funcionários desses terceiros, muitas vezes, têm acesso direto a dados

não criptografados, ou eles podem manter cópias de dados de ambos

(criptografadas ou não)

3. Práticas de Cracker - as práticas de cracker, englobando bankers,

carders, coders, phreakers e outras ramificações cibercriminosas, passam

a ser motivadas para agir de forma cada vez mais audaciosa, e está

plenamente em ascensão. Os membros de vários grupos afirmam que muito do

seu sucesso não vem de seus conhecimentos técnicos, mas pelo fato de

terem encontrado alvos fáceis. Enquanto uma organização não possui um

real controle sobre o fato de estar sendo ou não atacada, algumas

estratégias eficazes de acesso, tecnologias de gerenciamento e

treinamento de segurança básica dos funcionários, irão reduzir as

chances de que possíveis ataques tenham sucesso.

4. Engenharia Social - a engenharia social é a técnica milenar de

recorrer à mentira, engano e manipulação para adquirir conhecimento

suficiente para enganar os incautos, seja um empregado ou alguma outra

pessoa ligada à uma empresa. Usando canais públicos sociais para

detalhar cada aspecto de sua próxima viagem de férias "unplugged", pode

ser apenas o que um scammer precisa para colocar um ataque em movimento.

5. Negligência interna - esse aspecto é tipicamente um crime cometido

por uma gestão melhor sucedida quanto à violações de segurança de dados,

caso elas tenham algum elemento de negligência gerencial que lhes estão

associados. Isso estaria ligado, simplesmente, ao esquecimento de

verificação referente aos relatórios de log de padrões claramente

suspeitos.

Posturas Adotadas no Combate às Ameaças de Segurança

Em virtude dos elementos mencionados, como combater as ameaças à

segurança? Em primeiro lugar, adote um "privilégio mínimo" relativo à

postura de segurança que dá a cada empregado, o privilégio mínimo

necessário para realizar as tarefas necessárias, e garante que os

direitos de acesso desnecessários sejam revogadas sempre que muda um

papel de um funcionário.

Algumas das opções de implementação mais comuns para ajudar a chegar a

um estado pelo privilégio, incluem a atribuição de acesso apropriado

diretamente aos usuários com base em papéis bem definidos, limitando o

acesso para o administrador e/ou contas de root; é necessário

certificar-se de que as senhas para essas contas não são compartilhadas,

são mudadas frequentemente, e que existem controles para limitar e

controlar o seu uso.

Na sequência, opte por uma revisão da política de acesso, alertas de

acesso automatizados que notificam dois ou mais administradores sobre

mudanças de acesso, mudanças de funcionários ou outros problemas

críticos. Para impedir acesso inadequado, privilégios de acesso devem

ser dinamicamente ligados a recursos humanos e bancos de dados de

pessoal. Além disso, notificar mais de um administrador ajuda a superar a

negligência.

Por isso, tranque a porta da frente, promovendo a educação, incentive a

diligência e o desenvolvimento de processos, tais como senhas

regularmente alteradas, ou através da adoção de tecnologias de segurança

de acesso mais sofisticadas, combinadas com ferramentas como o

Microsoft Active Directory ou a autenticação multifatores. A educação

implantada pode cobrir a logística e os conceitos básicos de segurança,

mas também pode abordar temas como a psicologia e técnicas conhecidas de

cracks de engenharia social.

Assim, é viável assegurar o cumprimento através da implementação de

controle de acesso e separação de funções práticas e tecnológicas,

desenvolvendo, implementando e fazendo cumprir a política de forma

segura em todos os acesso ao sistema. Fornecer uma auditoria completa

das políticas e atividades, e eliminar as práticas de não conformidade.

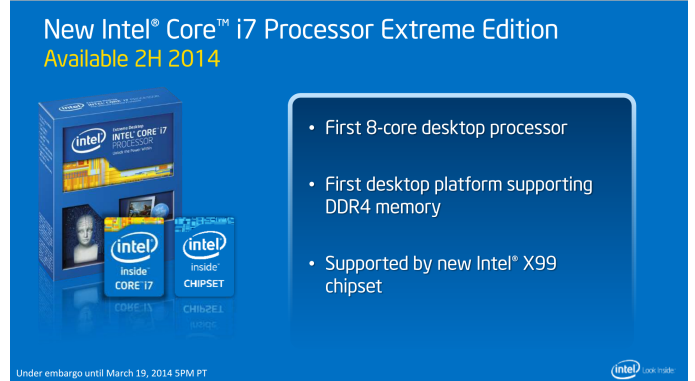

Intel lançou novo chip (Foto: Divulgação/Intel)

Intel lançou novo chip (Foto: Divulgação/Intel)